新たに高度化したマルウェア「ElizaRAT」を使用したサイバー攻撃の実態

新たなサイバー攻撃の脅威「ElizaRAT」

最近、サイバーセキュリティの分野で注目を浴びているのが、チェック・ポイント・ソフトウェア・テクノロジーズが報告した高度なマルウェア「ElizaRAT」です。このマルウェアは、特にインド関連のターゲットに対するサイバースパイ活動に使用されており、透明なトライブ(Apt36)による攻撃が記録されています。

ElizaRATの進化と特性

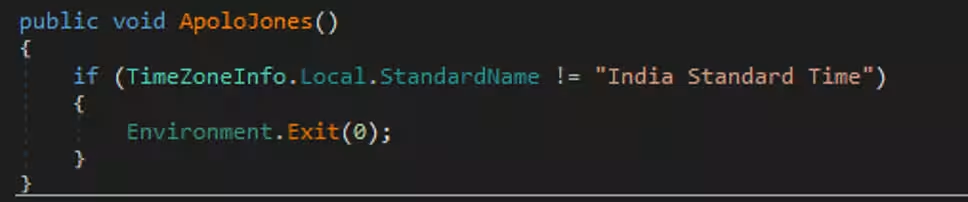

ElizaRATは、2023年9月に初めて発見されて以来、その技術的な側面が大きく進化してきました。具体的には、実行手法や検知回避機能、コマンド&コントロール通信の能力が大幅に向上しています。特に、インド標準時を基準にターゲットを確認することから、インドに対して特化した攻撃であることが明らかです。

このマルウェアの配布は主にフィッシング攻撃を介して行われ、Google Driveで共有された実行ファイルから感染します。最初のバージョンではTelegramがC2通信に使用されていましたが、最新の攻撃ではSlackが利用されるなど、攻撃者は通信手段を巧妙に変更しています。

影響を受けた攻撃キャンペーン

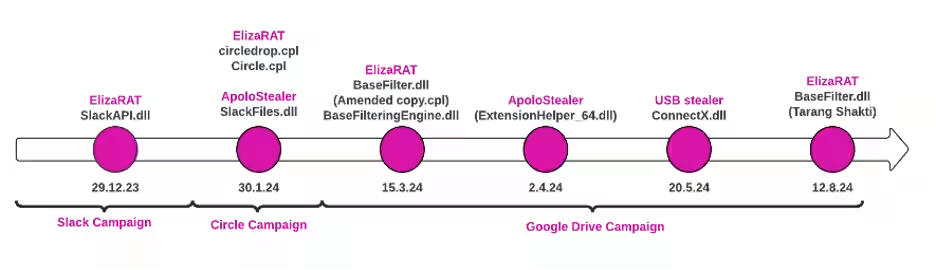

最近確認された攻撃キャンペーンでは、ElizaRATの異なるバージョンが利用されました。これらのキャンペーンは異なる機能を持ち、それぞれ特定のターゲットに向けた情報収集を目的としています。最初の攻撃で使用されたSlack APIによるElizaRATは、フィッシング攻撃と連携し、ユーザーの情報を収集していました。これに続いて、ApoloStealerという新たなマルウェアが特定のターゲットに向けて展開され、攻撃者はさらなるデータ収集を行っています。

検知回避能力の強化

ElizaRATのすべての亜種には、タイムゾーンの確認機能が組み込まれていることが共通しています。この機能は、攻撃がインド関連のシステムを直接標的にしていることを示しています。さらに、攻撃者はGoogleなどのクラウドサービスをC2通信に利用することで、検知回避の技術をより一層強化しています。

APT36の戦略と今後の脅威

ElizaRATの進化は、APT36がインド組織を標的とするアプローチを変化させていることも示しています。彼らは、より具体的で標的型の手法を用いることで、攻撃の成功率を高めています。これに対抗するために、チェック・ポイントはエンドユーザーのネットワークに侵入してくるマルウェアを事前に検知し、不正な動きがあった場合は速やかに対策を講じられるシステムを構築しています。

まとめ

今回の報告を通して、ElizaRATという新たな脅威の進化と、その背後にあるサイバー攻撃グループの戦略を深く理解することができました。これからのマルウェアの進化に対抗するためには、より強固なセキュリティ対策が必要不可欠です。このマルウェアに関する詳細なレポートについては、チェック・ポイントの公式ブログでご確認ください。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。