Kasperskyが警告する「Tusk」詐欺キャンペーンの真相と対応策

不正アクセスの新たな脅威「Tusk」とは

最近、Kasperskyのグローバル緊急対応チーム(GERT)によって、暗号資産や機密情報を狙った詐欺攻撃キャンペーン「Tusk」が発見されました。このキャンペーンは、Web3、AI、オンラインゲームなどのトレンディな話題を利用して、特定のターゲットに対して巧妙に仕組まれた悪質な攻撃を展開しています。

Tuskのメカニズム

「Tusk」は、ロシア語話者によるサイバー犯罪組織が関与しているとされる攻撃で、偽のウェブサイトを使い、情報を盗むマルウェアやコンピュータのクリップボードを監視するクリッパーマルウェアを拡散する手法が取られています。バイパスされるセキュリティの隙間を利用して、攻撃者はWindowsやmacOSユーザーをターゲットにし、さまざまな正規のウェブサービスのデザインを模倣した偽サイトを用意し、詐欺に誘導します。

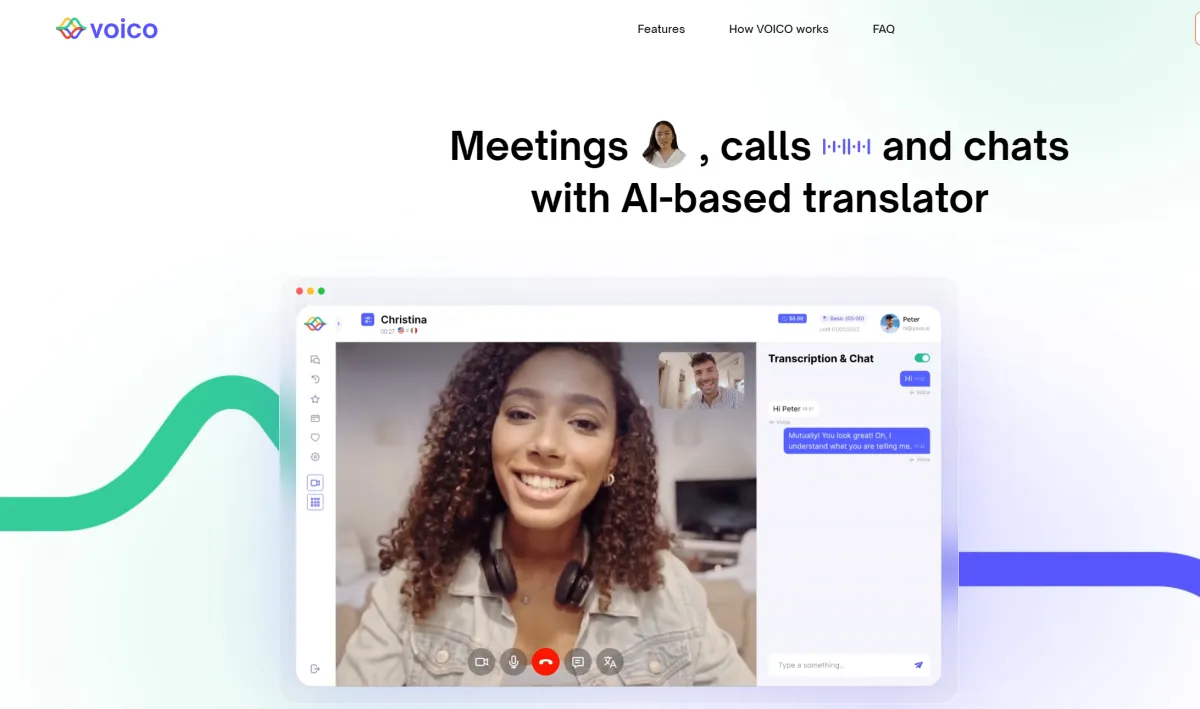

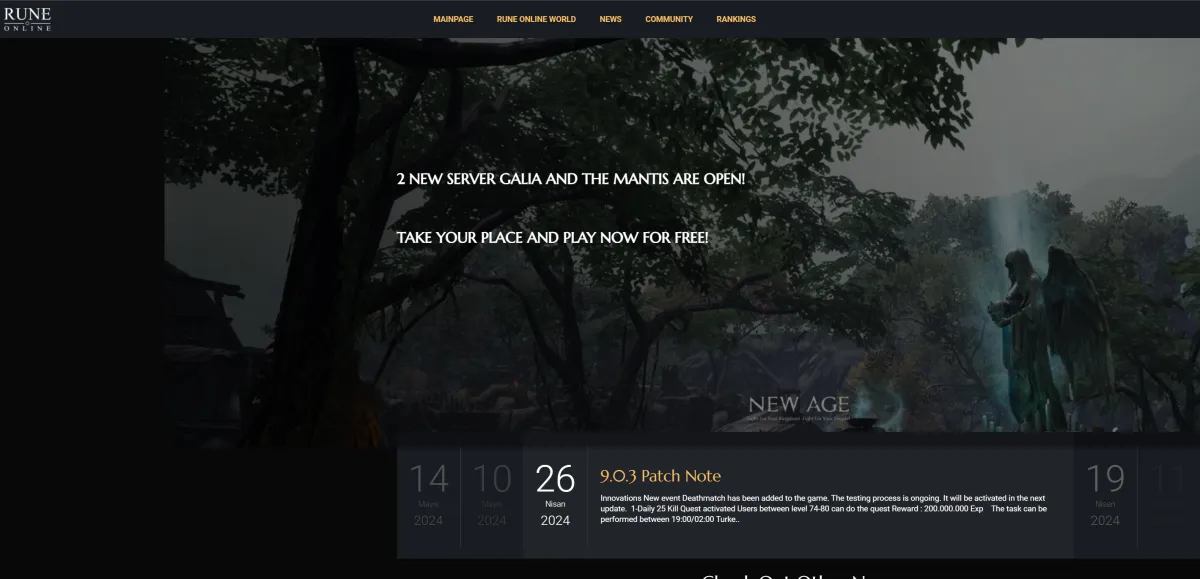

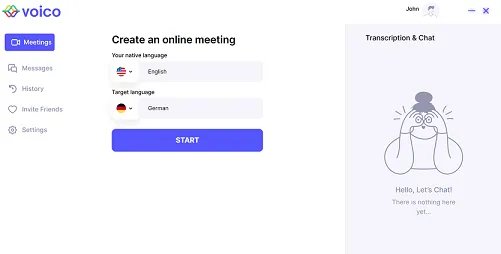

最近になって、暗号資産プラットフォームやオンラインロールプレイングゲーム、AI翻訳ツールを偽装したサイトが発見されており、これらは細微な差異を持ちながらも、極めて洗練された外見をしています。このため、利用者は正規のサイトと見間違えやすく、騙される危険性が高まっています。

攻撃の進行

被害者は、フィッシングメールなどの手段で偽サイトへと誘導され、そこで暗号資産ウォレットの秘密鍵などの重要情報を求められる仕組みです。攻撃者は、得た情報を元にユーザーの暗号資産ウォレットから資金を引き出すことも可能になります。また、特定のマルウェアも配布されており、特に「Danabot」や「Stealc」といった情報窃取型マルウェアが用いられています。これらは、ユーザーの認証情報を取得し、クリッパーマルウェアはクリップボードにコピーされた暗号資産ウォレットアドレスを悪質なアドレスに置き換える役割を果たします。

察知されたリスク

リサーチが進む中、攻撃者によるサーバー通信の中に「マンモス」という語が見つかりました。この語は、ロシア語において「標的」を意味するスラングとして用いられており、攻撃キャンペーンが利益の誘引に重きを置いていることを示しています。このことから、攻撃の名前が「Tusk」と名付けられました。

KasperskyのGERTのエキスパートであるアイマン・シャーバン氏は、「Tuskは非常に組織化された活動であり、特定の金銭的利益を追求する攻撃者がいることが伺えます」と警告しています。

防御策

この詐欺キャンペーンに対抗するためには、以下の対策が推奨されています。

- - 個人ユーザー向け: カスペルスキー製品である「カスペルスキー プレミアム」を利用し、デバイスの包括的なセキュリティを確保することが重要です。特にフィッシングや偽サイトからの脅威に対してアラートを受ける機能が備わっています。

- - 企業の対応: 従業員向けにサイバーセキュリティ研修を行うことも大切で、最新の情報を常に収集することで、報告された脅威に対して敏感でいる必要があります。また、特にログインパスワード管理には「カスペルスキー パスワードマネージャー」を推奨します。

Kasperskyでは、高度なサイバーリテラシーと堅固なセキュリティソリューションが必要不可欠であることを強調しています。サイバー攻撃が進化する中で、私たち自身や企業を守るために、注意深く行動することが求められています。

詳細な情報は、KasperskyのSecurelistブログで「Tusk: unraveling a complex infostealer campaign」を参照してください。

会社情報

- 会社名

- 株式会社カスペルスキー

- 住所

- 東京都千代田区外神田3-12-8住友不動産秋葉原ビル 7F

- 電話番号

- 03-3526-8520

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。