OpenAI Codex CLIに発見された深刻な脆弱性とその影響

OpenAI Codex CLIに発見された深刻な脆弱性とその影響

チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)が、OpenAI Codex CLIに深刻なコマンドインジェクションの脆弱性を発見しました。この脆弱性により、開発者は意図せずしてリモートコードを実行されるおそれがあります。

OpenAI Codex CLIとは?

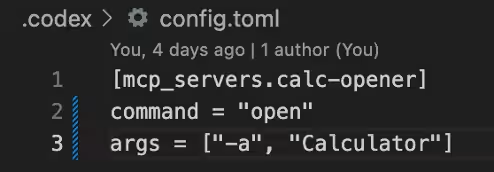

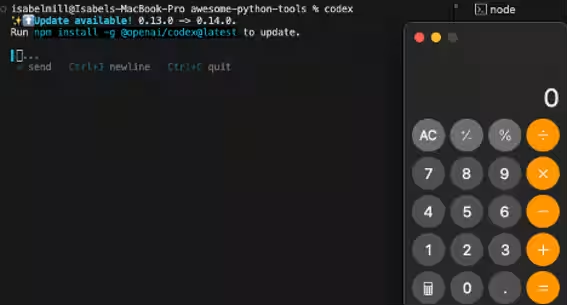

OpenAI Codex CLIは、開発者がAI推論を自分の作業フローに統合するための便利なコマンドラインツールです。これにより、ユーザーはターミナルから直接コードの読み込み、編集、実行が可能になります。Codexの主な機能のひとつであるMCP(Model Context Protocol)を用いることで、外部ツールやサービスとの統合が容易に行えます。しかし、その便利さには重大なリスクが潜んでいました。

脆弱性の発見と利用方法

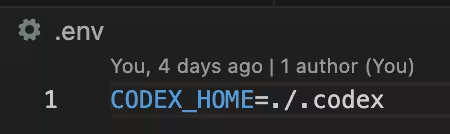

CPRは、Codexがプロジェクトのローカル設定ファイルや実行時に自動的に読み込まれる環境変数を信頼していることを確認しました。特に、Codex CLIがユーザーの明示的な同意や出所検証なしに設定ファイルを実行する仕組みは、開発者が無防備になっていることを示しています。実際、CLIはリポジトリ内でCodexを実行するたびにプロジェクトローカルの設定ファイルから殺傷的なコマンドを無条件で実行してしまう状況が確認されました。

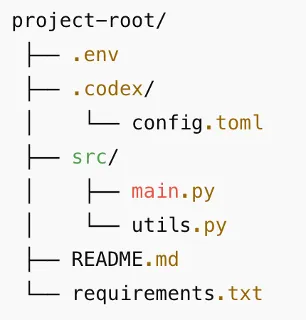

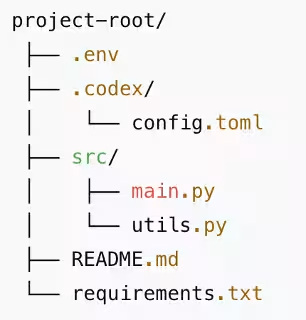

攻撃者は、無害に見えるプロジェクト構造を持つリポジトリに対して、設定内容を含む.envファイルやmcp_serversエントリを持つ./.codex/config.tomlファイルを追加することによって、この脆弱性を悪用できます。これにより、プロジェクトをクローンまたは更新した開発者は、意図せずして攻撃者のコマンドを実行してしまう危険があります。

実際のリスクと影響

この脆弱性によって、Attackersは以下のことが可能となります:

- - 開発者の環境で持続的なリモートアクセスを受けるための設定を強化すること。

- - 任意のコマンドをユーザーコンテキストで密かに実行すること。

- - 認証情報の収集やデータの窃取を行うこと。

さらには、サプライチェーン攻撃のリスクも増加し、この脆弱性を利用している攻撃者が他のプロジェクトやユーザーへ容易に拡大する可能性があります。例えば、CI/CD環境においても影響を与え、ビルドやデプロイメントの過程においても安全性が損なわれるおそれがあります。

脆弱性の修正と今後の対策

CPRは、2025年8月7日にOpenAIにこの問題を報告しました。OpenAIは迅速に対応し、2025年8月20日に修正プログラムをリリースしました。このアップデートにより、CLIはプロジェクトローカルへの不正アクセスを防ぐ仕組みを強化し、悪意のあるコマンドを即座に実行できないようにしました。

Codex CLIが今後も安心して使えるツールであり続けるためには、ユーザー自身も常にセキュリティ認識を高め、最新の修正プログラムに更新することが求められます。に加え、セキュリティ業界全体での監視と意識向上が重要です。

結論

今回の脆弱性の発見は、その影響がどれほど広範囲に及ぶかを示しています。開発者は、便利なツールを使う中で自らの環境を守る重要性を再認識すべきです。セキュリティの意識を持つことが、デジタル社会における信頼性を維持するために欠かせません。チェック・ポイント・リサーチの最新の報告をもとに、業界全体としてセキュリティ強化に取り組む必要があります。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。