進化するサイバー脅威: Ink Dragonの巧妙な戦略とその影響

進化するサイバー脅威: Ink Dragonの巧妙な戦略とその影響

最近、チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(以下、CPR)は、中国に関連するサイバー諜報グループ「Ink Dragon」の活動が広範囲に拡大していることを報告しました。特に、アジアや南米を起点にし、今やヨーロッパの政府ネットワークにまで及んでいるという点が注目されています。

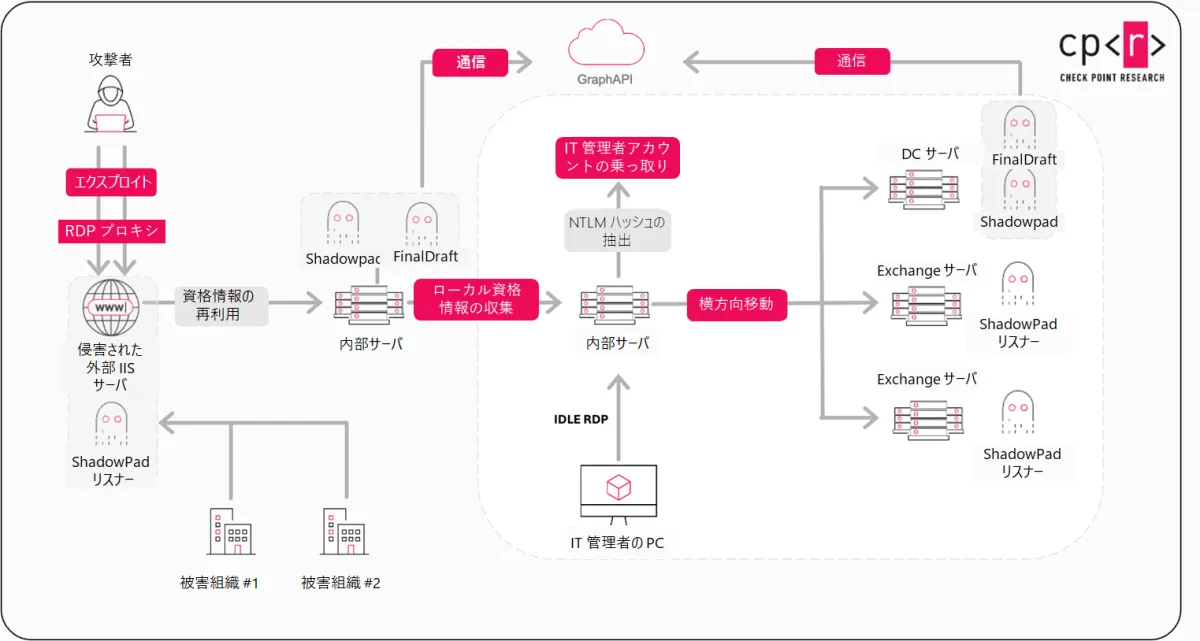

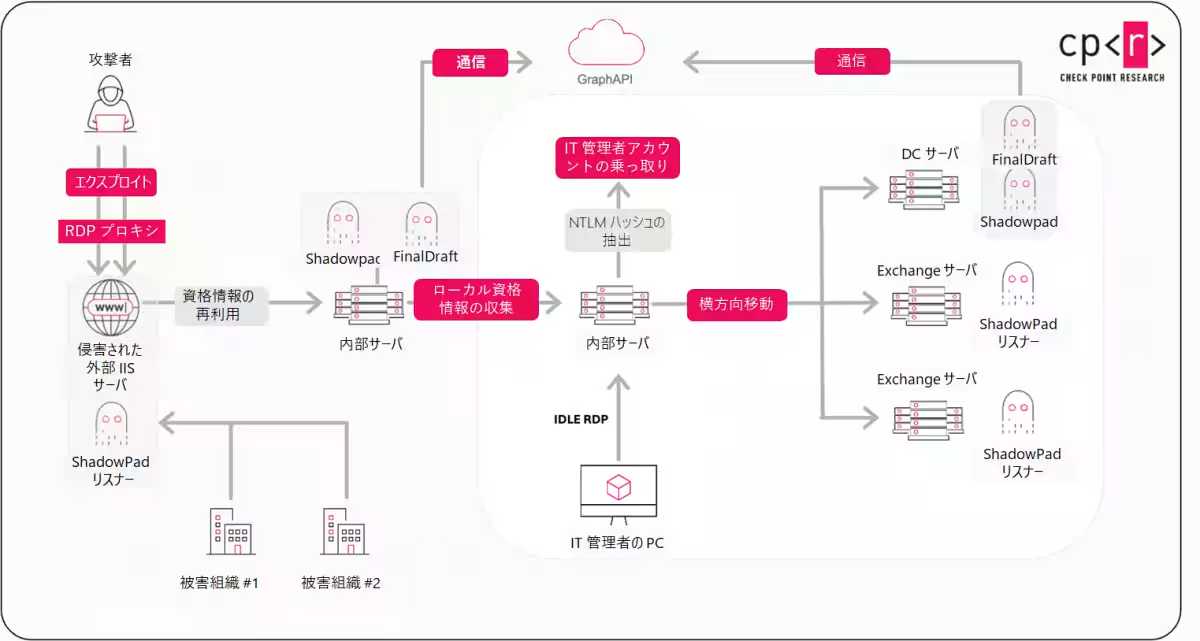

このグループは、侵害したサーバーを中継ノードとして利用し、複数の国にまたがる攻撃インフラを構築しています。これにより、攻撃者は他の環境での活動を支援し、長期的なアクセスを維持するための巧妙な手法を展開しています。特に進化したツール群の中には、FinalDraftという名のバックドアが含まれており、これはMicrosoftのクラウド活動に潜り込む形で機能します。

Ink Dragonの活動概要

Ink Dragonの活動は、従来のサイバー攻撃の枠を超え、異なる国家の政府機関に対してもターゲットを広げています。調査では、同グループが標的にしたサーバーを利用して、攻撃活動を行う方法が示されており、この手法は他の多くのサイバー脅威アクターとも重複することがあります。

最近の研究によれば、Ink DragonはIIS WebサーバーやSharePointといった一般的な環境における脆弱性を狙い、比較的簡単にサーバーにコードを埋め込むことが可能です。このような小さな設定の不備を起点に、グループは様々なネットワーク内部の操作を展開します。

権限の掌握

侵害したサーバーにアクセスした後、攻撃者は最初に侵入したサーバーを足場にして、環境内の広範な情報を収集します。このプロセスは一般的に低ノイズで進行し、他のシステムへのアクセスを容易にします。具体的には、

1. ローカル認証情報の収集

2. アクティブな管理者セッションの識別

3. サービスアカウントの再利用

4. リモートデスクトップを使用した横展開

こうした段階を経ることで、彼らはドメインレベルの権限にアクセスし、その後高価値なシステム全体に対して長期的アクセスを維持するためのツールを展開します。具体例としては、恒久的なバックドアのインストールや、認証情報を保存しているシステム上へのインプラントがあります。

攻撃手法の進化

Ink Dragonの最大の特徴は、侵害した組織を他の攻撃をサポートするインフラとして利用します。同グループによるIISベースのカスタムモジュールの展開は、攻撃者が様々な国からの侵入活動を行うための中継点の役割を果たしています。

これにより、別の国での攻撃のトラフィックが、特定の侵害されたサーバーを介して転送される可能性があり、一般的な企業活動のように見える通信で検出が難しくなります。特に、同一の未修正の脆弱性が複数の高度な脅威アクターの侵入経路となることが観察されています。

重要性と今後の課題

CPRは、Ink Dragonの活動を継続的に追跡しており、同グループの進化する戦略を特定し、阻止するためのインテリジェンスを提供しています。彼らの活動は、サイバーセキュリティの観点から非常に重要であり、組織はこれらの脅威を単発の事象としてではなく、戦略的な問題として認識する必要があります。今後の対策には、侵入したサーバーだけでなく、中継チェーン全体の特定と解体が必要です。

このような複雑かつ進化する脅威に対抗するためには、サイバーセキュリティ関連の企業や各国政府がより高いレベルの連携と対策を行っていくことが求められています。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。