新たなサイバー攻撃手法が浮き彫りに、Lazarusの陰謀

Lazarusの新たなマルウェア攻撃

Kasperskyのグローバル調査分析チーム(GReAT)は、悪名高いサイバー攻撃グループ「Lazarus」が新たに展開している攻撃についての調査結果を発表しました。今回の攻撃は、「Operation DreamJob」と呼ばれるキャンペーンの一環で、特に核関連の組織をターゲットにしていることが判明しました。この攻撃は、5年以上にわたって続けられており、常に巧妙な手法を刷新しながら運営されています。

攻撃の手法とターゲット

最近の攻撃では、攻撃者がITの専門職向けに設計されたかのように見せかけた改ざんされたアーカイブファイルを用いて多数の職員に接触していました。特に、ブラジルおよびベトナムの核関連機関の従業員が主要なターゲットとして挙げられます。この手法によって、重傷な情報漏洩やセキュリティ侵害が発生するリスクが懸念されています。

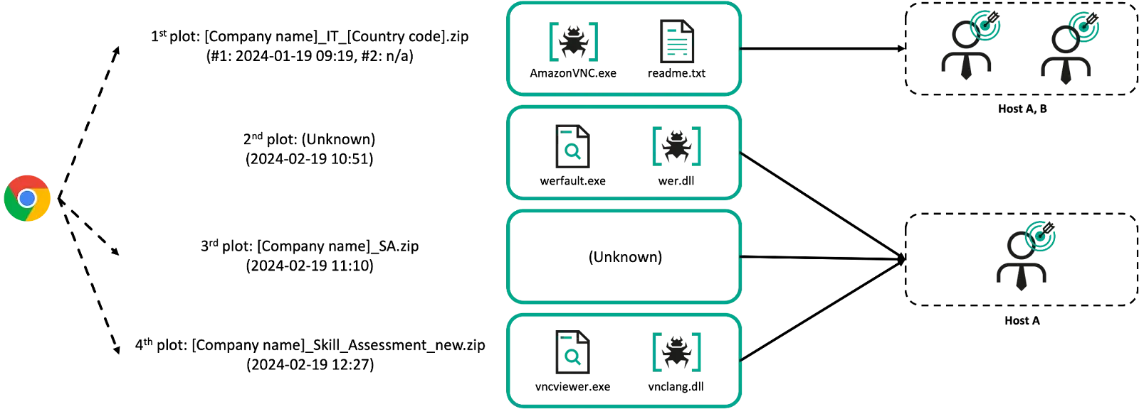

GReATの調査によると、ある組織では1か月間に少なくとも2人の従業員が攻撃を受け、職務応募のためのスキル評価に見せかけたファイルが送信されました。攻撃者はLinkedInなどの求人プラットフォームを利用して接触した可能性が高く、これによりより広範な攻撃が実現されています。

進化する攻撃手法

「Operation DreamJob」は始まって以来、目覚ましい進化を遂げてきました。Lazarusグループは、ダウンローダーやローダー、バックドアといったさまざまなマルウェアを用い、複雑な感染チェーンを通して感染を広げています。現在、彼らはさらに進化した多段階攻撃を行っており、特にWindows向けのリモートデスクトップ環境を狙ったトロイの木馬化などがその一例です。

また、最近発見された「CookiePlus」と名付けられた新たなバックドアも大きな注目を浴びています。このバックドアは、オープンソースのプラグインを偽装しており、感染した端末からシステム情報を送信する機能を持っています。これは攻撃者にとって、情報の収集や悪用を可能にする重要なツールとなります。

CookiePlusの機能

Kasperskyのリサーチャーによれば、CookiePlusは自身の動作を遅延させたり、スケジュールを設定することで、発見から逃れる手法を駆使しています。これにより、システム内部に長く居座ることや、特定のタイミングで活動を開始することが可能になります。これが意味するのは、検知を困難にし、さらなる被害を後々引き起こす恐れがあるということです。

結論

Kasperskyのリュウ・ソジュン氏は、Operation DreamJobに関して「この攻撃はスパイ行為や情報盗用のリスクが非常に高く、特にセンシティブな情報を狙っている。今後の警戒が必要です」と述べています。これからますます高度化するサイバー攻撃に対抗するため、我々はより一層の警戒と対策が求められています。

詳細はSecurelistのブログで確認できます。

会社情報

- 会社名

- 株式会社カスペルスキー

- 住所

- 東京都千代田区外神田3-12-8住友不動産秋葉原ビル 7F

- 電話番号

- 03-3526-8520

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。