生成AIを悪用したサイバー攻撃の新手口についての警告

生成AIを悪用したサイバー攻撃の新たな手口

近年、生成AI技術が各界で注目を集め続けていますが、その人気に伴い、サイバー犯罪者たちがその能力を悪用する新たな手法を確立しました。特に注目すべきは、チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門、チェック・ポイント・リサーチ(CPR)が発見したKling AIを利用した巧妙なサイバー攻撃です。本記事では、この攻撃手法の詳細を解説します。

サイバー攻撃の概要

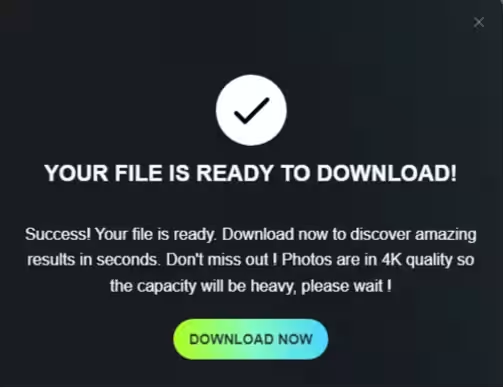

2025年の初め、CPRはKling AIという生成AIツールをターゲットにしたサイバー攻撃キャンペーンを確認しました。この攻撃は、ソーシャルメディア上で偽の広告を掲示するところから始まり、ユーザーを騙して悪意のあるファイルをダウンロードさせるための偽のウェブサイトへ誘導するものでした。

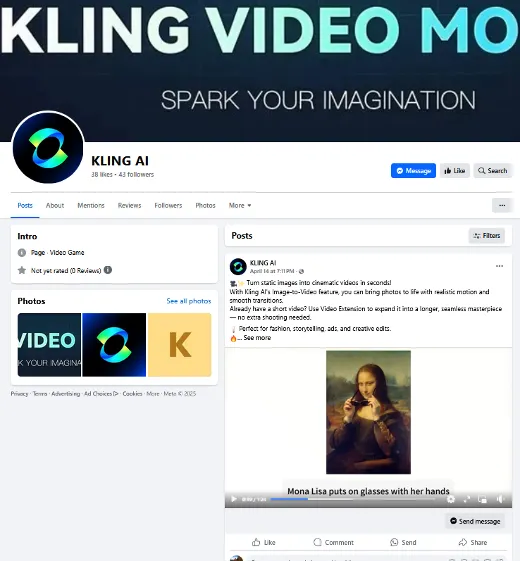

攻撃者は、フェイスブック上で実在の企業に似せた偽のページを作成し、巧妙な広告を用いて悪意のあるファイルを配布していました。これにより、リモートアクセス型トロイの木馬(RAT)がインストールされ、被害者のシステムに対する遥かに制圧的なアクセスが可能になりました。

偽の広告から偽ウェブサイトへ

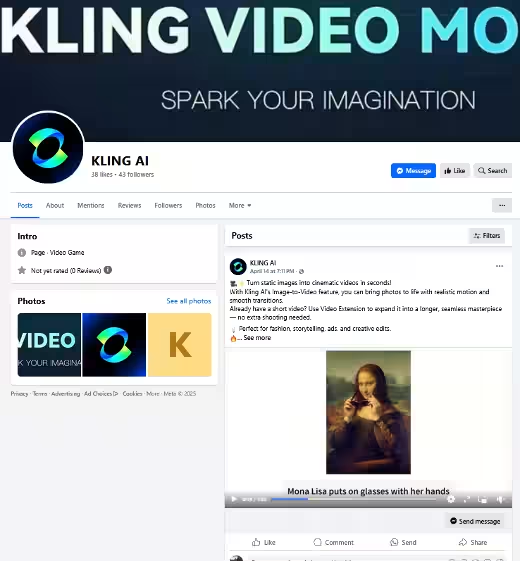

この攻撃は、約70件のスポンサー投稿として展開され、ユーザーは偽のKling AIのウェブサイトに誘導されます。実際のインターフェースを模したそのウェブサイトでは、ユーザーが画像をアップロードすることで「生成」ボタンをクリックさせ、その結果を期待させます。だが、実際には生成されるのは画像ではなく、AI生成に見せかけた悪意あるアーカイブファイルです。これらのファイルは、無害に見えるように偽装された「Generated_Image_2025.jpg」という名前で保存されており、ユーザーを欺く意図があります。

リモートアクセス型トロイの木馬の恐怖

ダウンロードしたファイルを開くと、このマルウェアはバックグラウンドで静かにインストールされます。さらに、コンピュータが起動するたびに自動的に起動するため、サイバーセキュリティの工具による監視を回避するための動きも見せます。最初のファイルが開かれると、リモートアクセス型トロイの木馬が設置され、攻撃者が被害者のコンピュータを遠隔操作することを可能にします。

このツールのバージョンは、検知を回避するために頻繁に変更されており、すべてが攻撃者のサーバーへの接続を隠蔽した設定ファイルを含んでいることが特徴です。これにより、攻撃者は被害者の個人情報や機密データを持続的に監視し、盗むことができます。

誰が背後にいるのか?

攻撃者の正体は未だ不明ですが、証拠はベトナムの脅威アクターとの関連を強く示唆しています。この地域では、Facebookを用いた詐欺やマルウェアキャンペーンが頻繁に行われており、マルウェアコード内部にベトナム語の用語が含まれていた事例も確認されています。今回のキャンペーンでも同じような傾向がみられ、脅威アクターの背後にあるグループの存在が浮かび上がります。

防御策はできているのか?

AI関連の新たな脅威に対処するため、チェック・ポイントはThreat EmulationとHarmony Endpointを提供し、様々な攻撃手法やファイルタイプに対する保護を強化しています。これにより、組織は進化し続けるサイバー脅威から身を守ることが可能となり、ユーザーはより高いセキュリティ意識を持つことが求められます。

このように、生成AIの急速な普及がもたらす利便性の一方で、それを狙ったサイバー攻撃者の巧妙な戦術に注意が必要です。セキュリティ対策を講じ、意識を高めることが、安心なネット生活への第一歩となります。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。