2025年4月に感染が広がったマルウェアトレンドとその脅威

2025年4月におけるマルウェアトレンドの分析

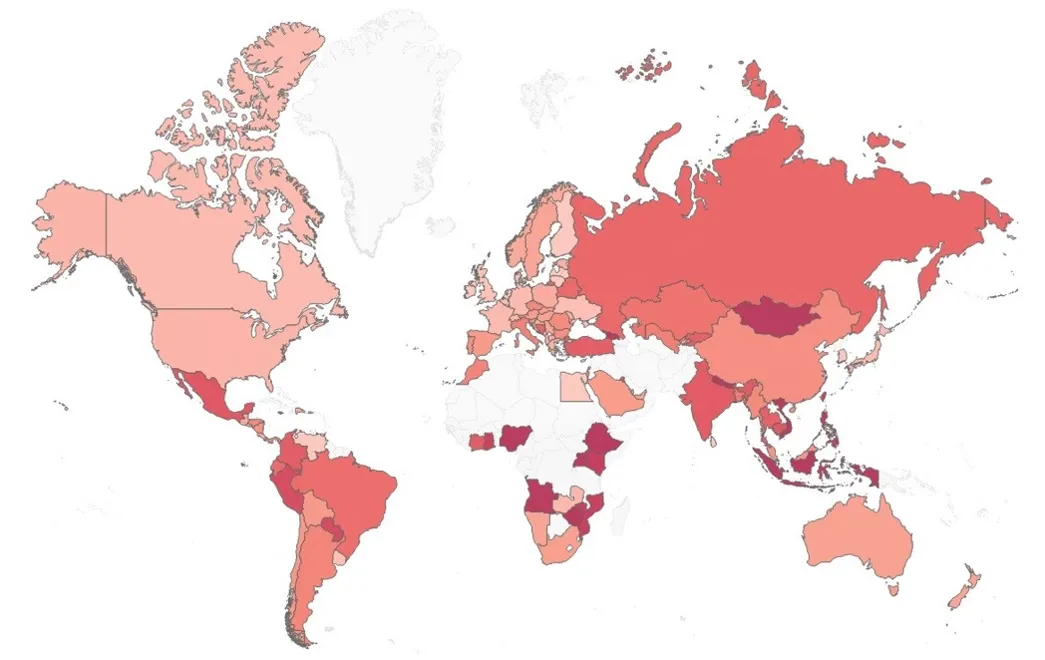

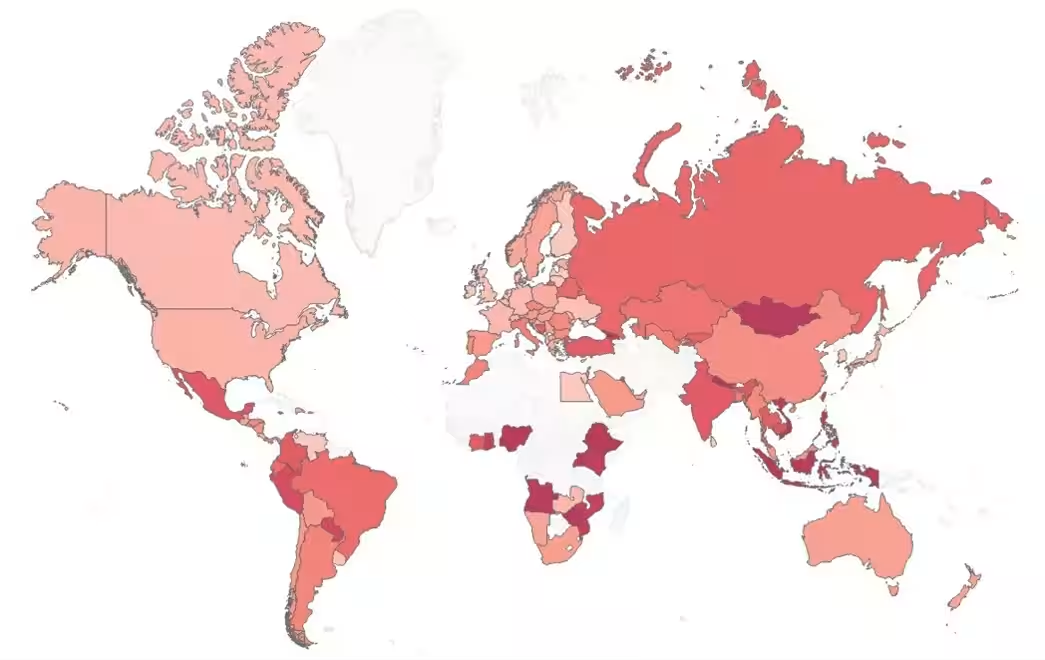

チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)が2025年4月のGlobal Threat Index(世界脅威インデックス)を発表しました。報告によれば、4月において最も広く蔓延したマルウェアは引き続きFakeUpdatesで、全世界の組織の8%に影響を与えました。この結果は、ネットワークセキュリティが進化し続ける中、サイバー犯罪者が如何にして新しい手口を導入し、従来のマルウェアを進化させているかを示しています。

偽のアップデートで拡大するFakeUpdates

FakeUpdatesは、2018年に初めて登場したダウンローダー型マルウェアで、感染したウェブサイトからのドライブバイダウンロードを利用して広がります。このマルウェアはユーザーに対して偽のブラウザアップデートをインストールさせる手法が取られ、感染後はさらなる攻撃用のペイロードを配信するために使用されます。特に、ロシアのハッキンググループEvil Corpとの関連性が懸念されており、そのためにますます複雑な攻撃手法が用いられるようになっています。

複雑化する攻撃手法

今回のインデックスでは、AgentTesla、Remcos、Xloaderなどに関連する高度なマルチステージ型攻撃が発見されたことが特筆されます。この攻撃では、最初に注文確認メールを名乗ったフィッシングメールが送信され、被害者が開封するよう誘導されます。この手法は非常に巧妙で、アーカイブには.JSEファイルが含まれ、PowerShellスクリプトが実行される仕組みとなっています。最終的には、正規のWindowsプロセスにマルウェアが注入され、見えにくく、検出を回避しやすい状況が形成されます。

サイバー脅威が複雑化し、退避するために隠密性の高い方法が用いられていることが、この報告書で浮き彫りにされています。チェック・ポイントの脅威インテリジェンス担当ディレクター、ロテム・フィンケルシュタイン氏は、「最新の攻撃キャンペーンは、サイバー脅威がいかに複雑化しているかを示している。組織はリアルタイムの脅威インテリジェンスとAIを活用した防止優先のアプローチを採用すべきである」と提言しています。

日本国内のマルウェア状況

日本国内でも4月において、FakeUpdatesが最も広がったマルウェアであることには変動はありませんでした。Remcosが4.44%の影響を及ぼし、その後Androxgh0stやFakeUpdatesが引き続き人気を博しています。

Remcos

Remcosは2016年に初めて観測されたリモートアクセス型トロイの木馬(RAT)で、主にフィッシングキャンペーンを通じて配信されます。UACなどのWindowsセキュリティ機構を回避でき、上位権限で実行されるため、攻撃者にとって非常に強力なツールです。

Androxgh0st

Androxgh0stはPythonベースのマルウェアであり、主にLaravel PHPフレームワークを使用したアプリケーションを標的とします。AWSやOffice 365などのサービスに関する認証情報を悪用し、機密情報を収集することに特化しています。

ランサムウェアの活動

ランサムウェアでもアクティブな動きがあり、4月にはAkiraランサムウェアが最も活発であり、SatanLockやQilinも続きました。特にAkiraはWindowsとLinuxシステムに対し、ファイルの暗号化に特化しており、データの復号化には身代金を要求する手法を取っています。

攻撃対象業界

2025年4月、最も攻撃を受けた業界は変わらず「教育・研究」であり、その次に「政府・軍関係」、そして「通信」が続きました。特に教育機関は、サイバー攻撃の格好のターゲットとなっているようです。

このような状況を受けて、各組織は防止を最優先とした戦略の採用が求められています。特に、従業員向けのフィッシング対策研修や、適切なパッチ適用のスケジュール、さらには高度な脅威対策ソリューションの導入が急務です。

まとめ

結局のところ、2025年4月のマルウェア状況は、かつては低レベルとされていたマルウェアが、より強力で疑似的な手法で使用される中、高度な攻撃が増加していることを示しています。これに対して、企業は多層的なセキュリティ戦略を講じることが必要不可欠であると同時に、リアルタイムの脅威情報を基にした対応策を確立する必要があります。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。