イラク政府を狙ったサイバー攻撃、イランとの関連が明らかに

イラク政府を狙ったサイバー攻撃の実態

チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門、チェック・ポイント・リサーチ(CPR)は、最近、イラク政府に対する高度なサイバー攻撃を発見しました。この攻撃は国家による組織的かつ巧妙な手法を示しており、特にイランとの関連性が指摘されています。

発見の経緯

攻撃者は、イラク閣僚評議会事務局のロゴを用いたマルウェアをインストールするためのインストーラーを展開しており、サーバーのドメインもイラク首相府や外務省に関連しています。調査によると、今回特定された新しいマルウェアは、以前にヨルダン、パキスタン、レバノンの政府に対しても使用されたものと非常に酷似していることがわかりました。これらのサイバー攻撃は、イラン情報安全保障省(MOIS)に結びつくAPT34グループと関連していると考えられています。

マルウェアの詳細

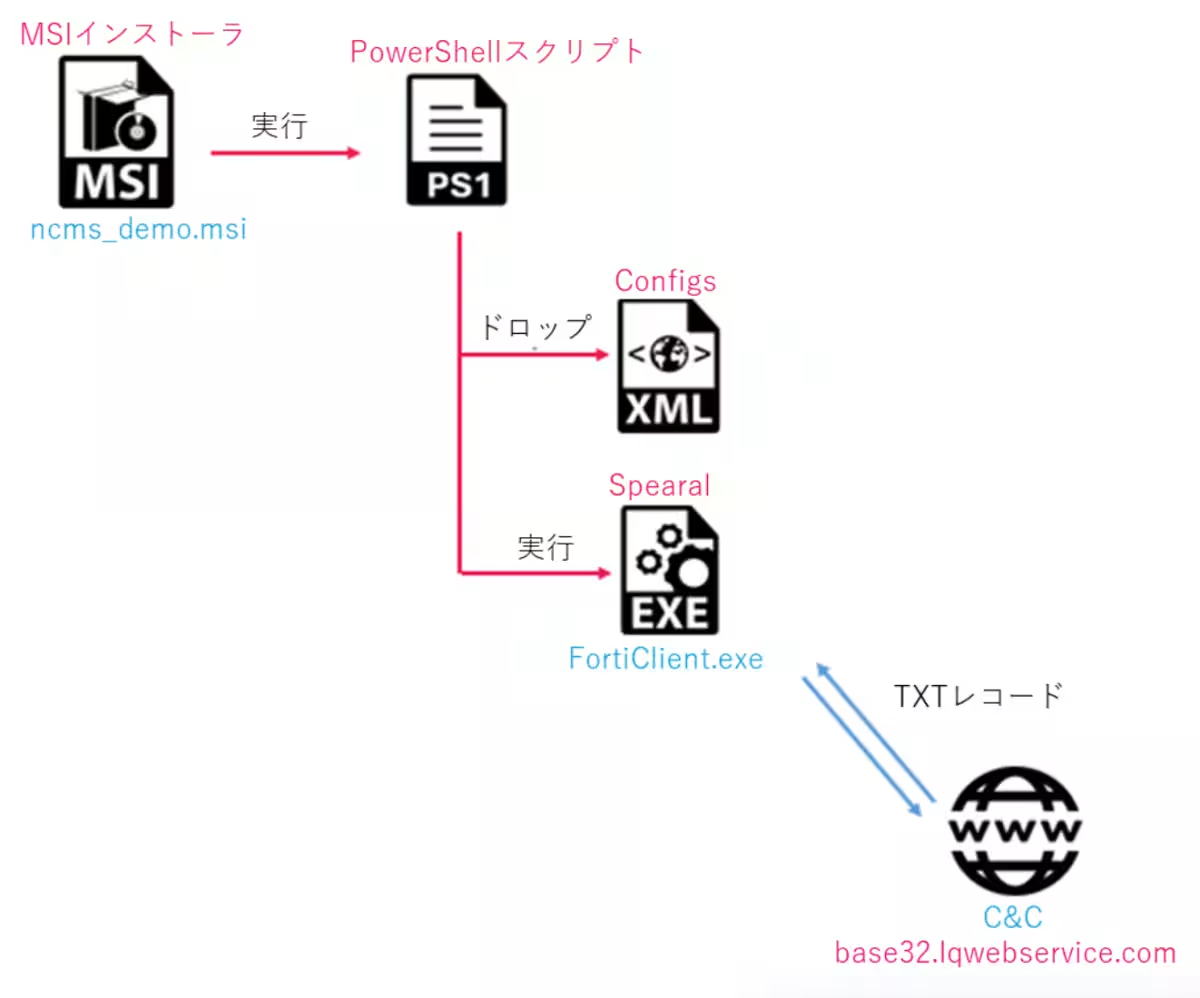

今回使用されたマルウェアのファミリーには、VeatyとSpearalの2種類があります。これらは、検出を回避する機能を持っており、巧妙な方法で拡散される工夫が施されています。特に、Veatyマルウェアは、高度な通信戦略を使用してC&C(コマンド・アンド・コントロール)サーバーとの接続を確立します。接続に関しては、ハードコードされた認証情報や信頼できるネットワークの認証情報を活用し、さまざまな手法で試行を続けます。

一方、Spearalマルウェアは、イランの関連グループによる他のマルウェアファミリーと多くの類似点を持つことが確認されています。このマルウェアもDNSトンネリングを利用し、通常の検出手段を回避する技術を駆使して、政府機関への攻撃を仕掛けています。

新たな脅威:CacheHttp.dll

調査では新たなマルウェア、CacheHttp.dllも発見されました。これは特に特定のウェブサーバーの活動を監視するために設計されており、特定のリクエストを検査する機能を持っています。この新しいマルウェアもイラク内の同じ組織をターゲットとしており、過去の脅威から進化したものと考えられます。

脅威の防止と対策

サイバー攻撃の巧妙化が進む中、チェック・ポイントのセキュリティソリューションは、高度なマルウェアに対し強固な防御を提供しています。具体的には、Check Point Harmony EndpointやThreat Emulationといったツールが、進化した脅威に対応し、迅速な検知と対処を実現しています。

このような多層防御のシステムを導入することで、マルウェア攻撃から組織を効果的に守ることが可能です。今回のイラクに対する攻撃は、サイバーセキュリティにおける課題を明らかにし、社会全体での警戒と対策が求められています。

さらなる詳細については、チェック・ポイント・リサーチのレポートを確認してください。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。