偽のCAPTCHAが引き起こす新たなマルウェアの脅威と対策

偽のCAPTCHAが引き起こす新たなマルウェアの脅威と対策

マカフィー株式会社の調査チームが新たに発見したのは、セキュリティツール「CAPTCHA」を巧みに悪用したマルウェアの拡散手法です。この研究によると、マルウェア「Lumma Stealer」が偽のCAPTCHAページを介してユーザーの認証情報を狙っていることが明らかになりました。

CAPTCHAとは何か?

「CAPTCHA」は、オンライン上で人間とコンピュータを区別するための技術です。主に、スパムや自動化された不正アクセスを防ぐ目的で使用されます。日本国内では、通常、歪んだ文字や特定の画像を使ってユーザーに解答を求める形で利用されています。

マルウェア配布の感染経路

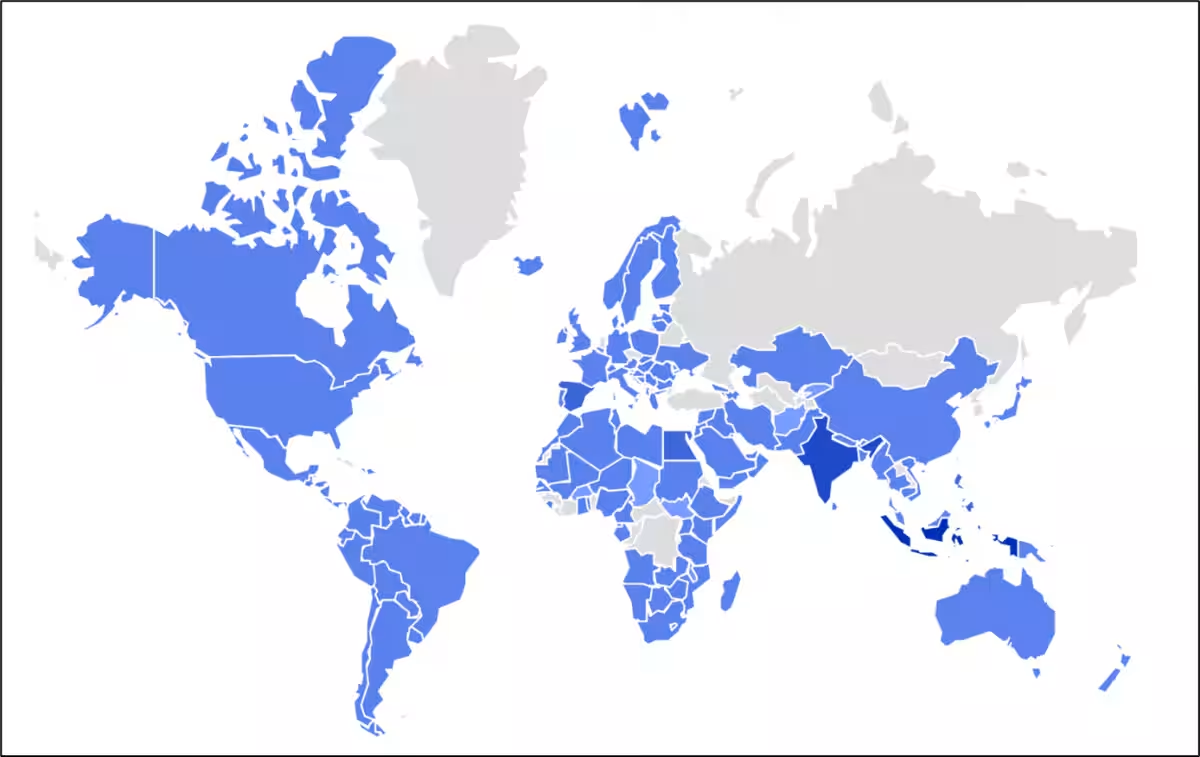

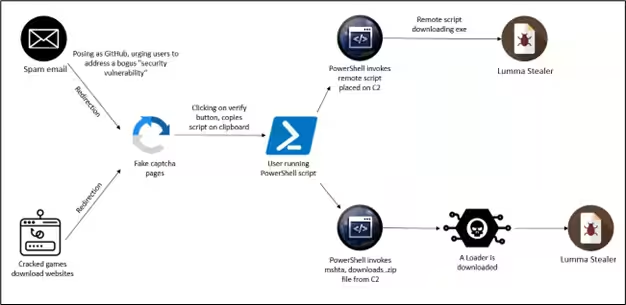

マカフィーの調査によれば、偽のCAPTCHAページには、二つの主な感染経路が存在します。まず、一つ目はクラッキングされたゲームのダウンロードリンクからのアクセスです。ゲームソフトウェアの非合法な版を探しているユーザーが、悪意のあるCAPTCHAページに誘導される事例が確認されています。二つ目は、偽の警告を送りつけるフィッシングメールで、GitHubのユーザーをターゲットにすることが多いとしています。これらのメールには、さらなる情報を得るために特定のURLを訪れるよう指示する内容が含まれています。

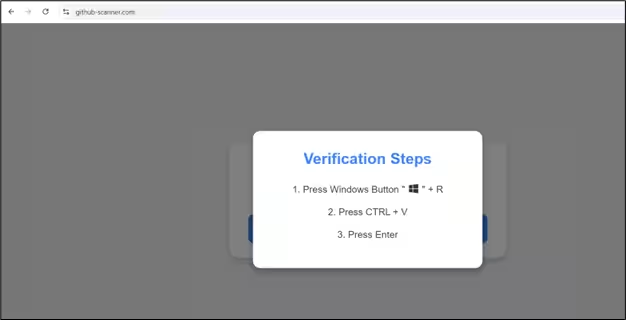

このような感染経路を通じて、ユーザーはまず「私はロボットではありません」といったボタンをクリックします。一度クリックすることで、悪質なスクリプトがそのユーザーのクリップボードにコピーされ、知らず知らずのうちにマルウェアを実行することに繋がります。

攻撃手法の詳細

1. クラッキングされたゲームソフトのダウンロード

海賊版やクラック版のゲームを探しているユーザーは、悪質なCAPTCHAページにリダイレクトされます。そのページでは、ユーザーが「私はロボットではありません」というボタンを押すことを促され、その結果、悪意のあるスクリプトが生成されます。

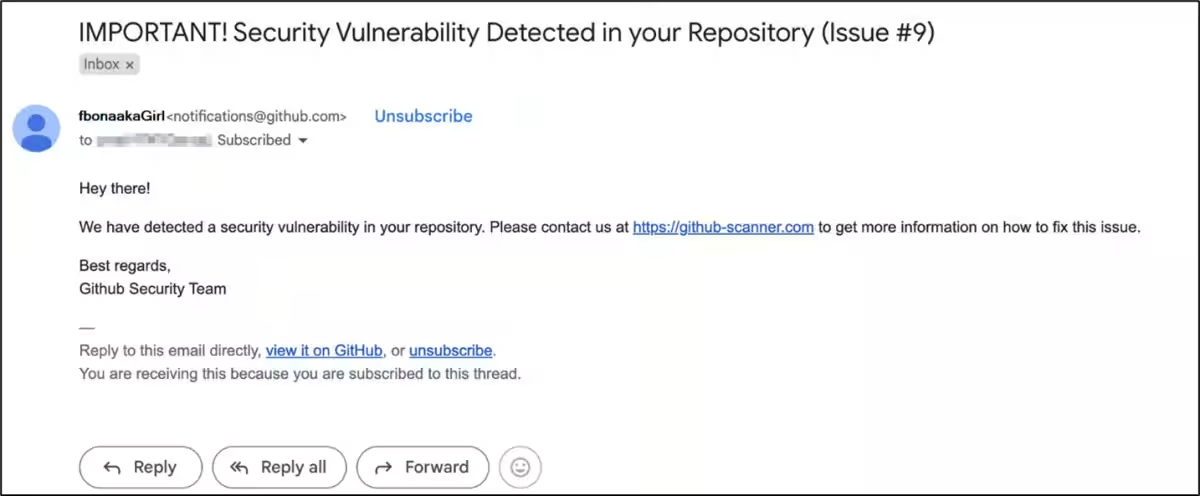

2. GitHubを装ったフィッシングメール

GitHubユーザーに対して送られるフィッシングメールには、本物のセキュリティ脆弱性を警告するような文面が含まれ、偽のCAPTCHAに誘導されるリンクが組み込まれています。

対策と推奨事項

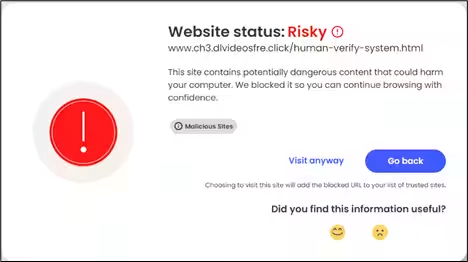

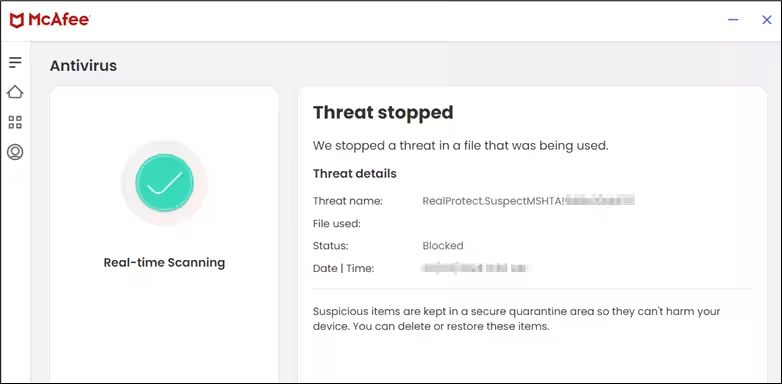

マカフィーでは、認識しているこの感染連鎖に対抗するため、いくつかの対策を提案しています。まず、感知と緩和戦略の一環として、偽のCAPTCHAページのURLをブロックし、また疑わしいアクティビティをヒューリスティックに検出する技術を使用しています。

さらに、ユーザー自身にも一定の防御策を施すことが求められます。例えば、ソーシャルエンジニアリングの手法に関するトレーニングを行ったり、最新のアンチウイルスソフトウェアを使用したり、フィッシングメールに注意を払うことなどが挙げられます。

また、特に不明なメールアドレスからのリンクを安易にクリックしないこと、クリップボードにコピーされたスクリプトの実行を避けることも重要です。最新のセキュリティパッチを適用したり、信頼できないサイトへのアクセスを控えたりすることも効果的です。

まとめ

マカフィーが発見したClickFixキャンペーンは、サイバー攻撃者が偽のCAPTCHAを利用してマルウェアを広める手法を示しています。このような新たなトレンドに対しては、企業や個人が共に意識を高め、対策を講じることが求められます。正しい知識を持ち、自らを守ることが、このようなサイバー脅威から身を守る最善の策です。繰り返しになりますが、システムを最新に保つこと、本当に信頼できる情報かどうかを確認すべきです。他にも一時フォルダの監視や、クリップボードの設定確認などを行い、安全なオンライン環境を維持しましょう。

マカフィーについて

マカフィーは、消費者と中小企業向けのオンライン保護のリーダーとして知られています。常に更新を行い、ユーザーのニーズに応えるセキュリティソリューションを提供しています。詳細情報は、マカフィーの公式サイトをご覧ください。

会社情報

- 会社名

- マカフィー株式会社

- 住所

- 東京都千代田区有楽町1-13-2第一生命日比谷ファースト12階

- 電話番号

- 03-6892-5524

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。