イランの脅威グループによるスピアフィッシング攻撃の再活発化が確認!

イランの脅威グループが活発化

最近、チェック・ポイント・リサーチ(CPR)が発表したリポートによると、イランのサイバー脅威グループ「Educated Manticore」が再びスピアフィッシング攻撃を行っていることが確認されました。この攻撃は、主にイスラエルの機関や外交官を対象としており、高度な手法が用いられています。

攻撃の背景と組織の特性

Educated Manticoreは、APT42やCharming Kitten、Mint Sandstormとしても知られ、イスラム革命防衛隊の情報機関と関係が指摘されています。主に学術関係者やジャーナリストなど、影響力の高い人物をターゲットにしており、これまでにThe Washington PostやThe Economistなど名だたるメディアに対してもフィッシング攻撃を仕掛けてきました。

近年の活動

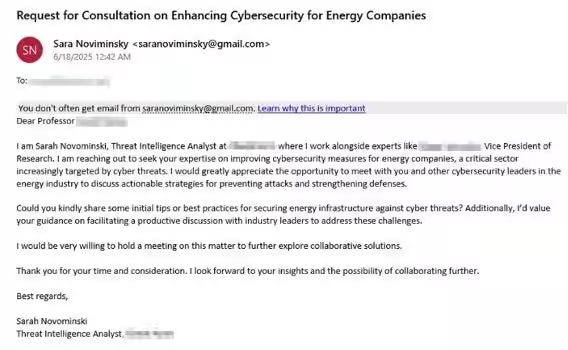

2025年6月時点で、Educated Manticoreの活動は特にイスラエルに集中しており、現地の著名な研究者やメディア関係者を狙っています。攻撃の手口として、実在の組織に関連する偽の職員を装い、被害者を欺く方法が確認されています。

複雑なスピアフィッシング手法

CPRによると、最新のスピアフィッシング攻撃では、特定の標的に合わせた巧妙な手法が多用されています。攻撃者は複数の連絡手段を駆使し、特にメールやメッセージアプリを通じて接触します。その際には、個別に設計されたフィッシングドメインを利用し、信頼性を高めるため、実際に存在するサービスを模倣しています。

フィッシングドメインの利用

今回の攻撃で使用されたフィッシングドメインには、GoogleやOutlook、Yahooのサービスを模倣したものが含まれており、被害者を偽のログインページへ誘導する手法が报告されています。これにより、ユーザーの認証情報を盗み出すことを狙っています。

攻撃の手順

通常、攻撃者は次のような流れで攻撃を行います。

1. 初期接触: メールやプライベートメッセージアプリを使用し、信頼できる人物に成りすまして接触します。

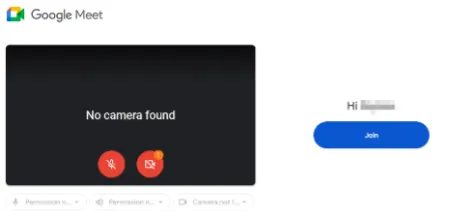

2. フィッシングページへの誘導: 受信者は、あらかじめ設定された偽のログインページへ誘導されます。通常、彼らのメールアドレスが既に入力されている状態で表示されるため、心理的に安心させる効果があります。

3. 二要素認証の突破: 教育された手法で、被害者に二要素認証コードを共有させ、それを元に完全なアカウントを乗っ取る手法が用いられます。

対面ミーティングの偽装

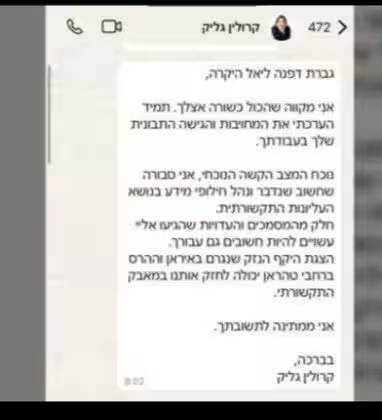

さらに、あるケースでは、WhatsAppを使用して対面ミーティングを装った接触が行われるなど、物理的な接触を伴う手法も確認されています。この傾向は、サイバー犯罪が物理的な活動にまで及ぶ危険性を示しています。

セキュリティ対策と推奨事項

これらの攻撃が進化を続ける中、特に大学や研究機関、メディアに従事する方々は注意が必要です。信頼できる情報源とは限らないため、以下のような対策が推奨されます。

- - 送信元の確認: 不明な相手からの連絡には注意し、返信する前に確認を行います。

- - URLの検証: 本物のサイトかどうか十分確認することが重要です。

- - 二要素認証の徹底: 必ず有効化し、コードの共有を求められたら疑うことが求められます。

結論

チェック・ポイントは、この脅威を引き続き監視しており、新たな情報が入次し次第、随時発表していく予定です。サイバー攻撃がますます巧妙になっている現代、我々一人ひとりが注意を払う必要があります。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。