Netskope Threat Labsが発見した新たなマルウェア攻撃キャンペーンの実態

Netskope Threat Labsが発見した新たなマルウェア攻撃キャンペーンの実態

Netskope Threat Labsは、ローダー型マルウェア「LegionLoader」を配信する新しい攻撃キャンペーンを確認しました。このキャンペーンの特徴は、偽のCAPTCHAとCloudFlareのTurnstileを利用している点にあります。これにより、攻撃者は被害者を悪意のあるWebサイトに誘導し、最終的には悪質なブラウザ拡張機能をインストールさせるという手法を取っています。

攻撃の概要

この攻撃は、検索エンジンを通じてPDFドキュメントを探しているユーザーをターゲットにしています。無害に見えるPDFファイルに偽のCAPTCHAが含まれており、被害者がその画像をクリックすると、次第に悪質な動作へと誘導されます。Netskopeが明らかにしたところによれば、今回のキャンペーンの実施にあたり、約140社の顧客が影響を受けており、主に北米やアジア、南欧に拠点を置くテクノロジーや金融サービス業界が狙われています。

感染の流れ

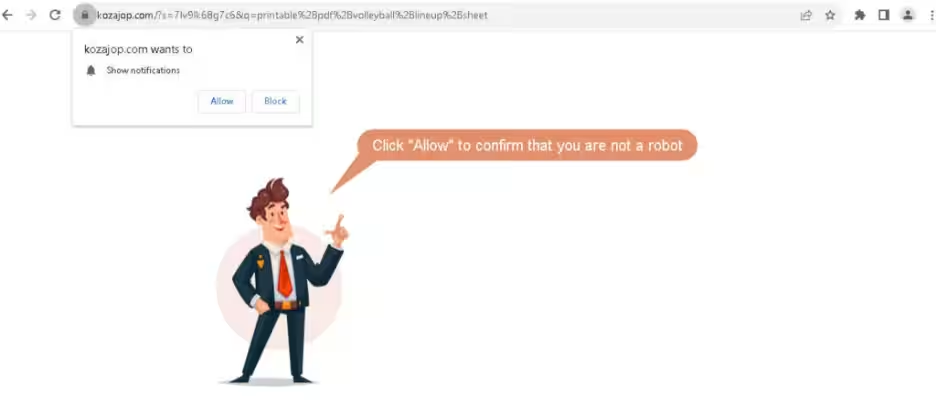

攻撃は、ユーザーが特定の文書を探す際に悪意のあるサイトへアクセスし、そこからPDF文書をダウンロードすることから始まります。ダウンロードされたPDFには、CAPTCHA画像が埋め込まれています。ユーザーがこの画像をクリックすると、CloudFlareのTurnstile CAPTCHAへリダイレクトされ、最終的に悪質なペイロードへの道が開かれます。

1. 偽のCAPTCHAによる誘導

PDFドキュメントに偽のCAPTCHAが配置されており、これをクリックさせることで被害者を騙し、承認を求めるページへと移動させます。

2. 悪質なアプリケーションのインストール

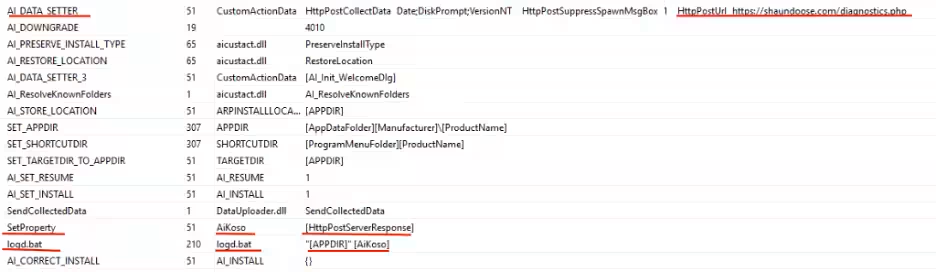

被害者が指示に従い、MSIファイルをインストールすることで「Kilo Verfair Tools」というアプリケーションが登録されます。

このアプリケーションは、悪質な行動を隠すために正規のソフトウェアの実行を装い、全てのカスタムアクションはCustomActionsテーブル内に隠されています。最終的には、悪意のあるDLLファイルがサイドローディングされ、LegionLoaderが実行されます。

LegionLoaderの動作

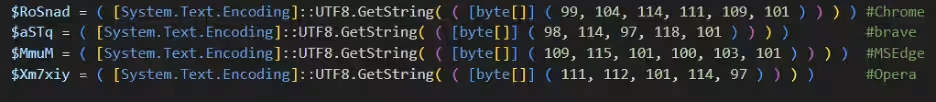

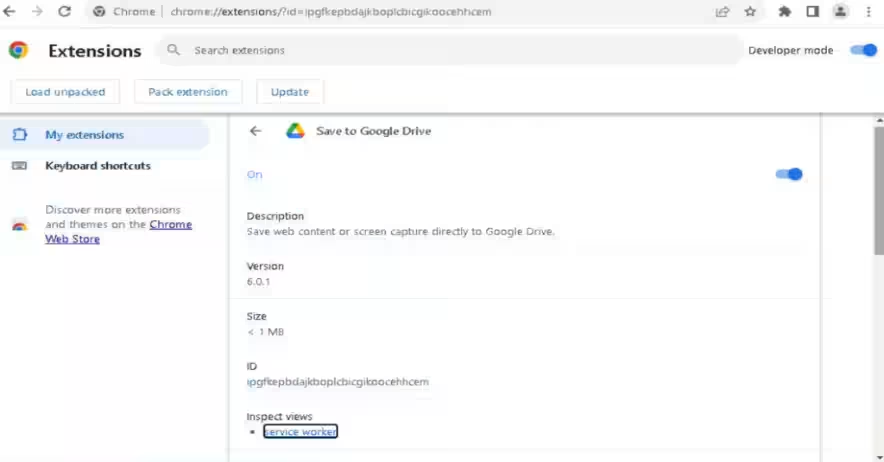

LegionLoaderは、その実行を隠蔽するために高度に難読化されたシェルコードローダーを使用しています。また、分析を回避するためにAPI Hammeringを駆使し、マルウェア活動を隠す手法が用いられています。この間に、PowerShellスクリプトを用いてさらなるペイロードがダウンロードされ、被害者のコンピュータに情報を窃取させるブラウザ拡張機能がインストールされます。

悪意あるブラウザ拡張機能

最終的に、インストールされた悪質な拡張機能は、「Save to Google Drive」という名称で正規の拡張機能によく似せられたものです。この拡張機能は、ユーザーのコンピュータ情報を収集し、Bitcoin関連の情報も監視します。

結論

攻撃者たちは、PDFドキュメントを検索するユーザーをターゲットにした巧妙な手法で攻撃を行っています。Netskope Threat Labsは、この類似キャンペーンに対する追跡を続け、さらなる被害を防ぐための対策を講じるべく努力しています。このようなマルウェアや攻撃パターンに関する情報の収集は、オンラインセキュリティを向上させるために必要不可欠です。今後もユーザーは細心の注意を払い、疑わしいリンクやダウンロードには警戒する必要があります。

会社情報

- 会社名

- Netskope Japan株式会社

- 住所

- 東京都千代田区丸の内1-5-1新丸の内ビルディング10階 EGG・JAPAN内

- 電話番号

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。