Microsoft SharePointの重大脆弱性を狙ったサイバー攻撃が急増中!

Microsoft SharePointの重大脆弱性を狙った大規模攻撃の警告

チェック・ポイント・リサーチ(CPR)は、MicrosoftのSharePointに見つかった重大な脆弱性(CVE-2025-53770)が悪用されたサイバー攻撃が世界的に急増していることを報告しています。この脆弱性を利用するキャンペーン「ToolShell」が発見され、特に企業環境に対するリスクが高まっています。

攻撃の概要

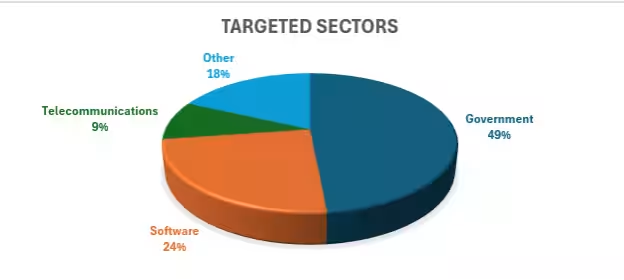

チェック・ポイントが初めてこの脆弱性の悪用の兆候を観測したのは2025年7月7日で、以来、北米や西ヨーロッパの政府機関やソフトウェア業界が主な標的となっています。具体的な攻撃の急増は7月18日および19日に確認されており、多くのサーバーが侵害されています。

攻撃者は、Ivanti Endpointの既知の脆弱性(CVE-2025-4427、CVE-2025-4428)を利用しており、これにより攻撃の複雑さが増しています。この脆弱性を持つSharePointサーバーに対する攻撃手法として、カスタムのウェブシェルを用いた逆シリアル化攻撃が挙げられます。こうした手法により、攻撃者は認証なしで完全なアクセス権を手にすることが可能となります。

脆弱性の詳細

CVE-2025-53770は、特にリモートコード実行(RCE)の脆弱性として注目されています。これにより、攻撃者は任意のコードをサーバー上で実行できるため、企業や政府機関にとって深刻な脅威となっています。Microsoftは、この件に関する公式ガイダンスを発表しており、CISA(アメリカ合衆国のサイバーセキュリティ機関)も警告を発出しています。特に、2025年7月20日以降に公開された最新パッチの早急な適用が推奨されています。

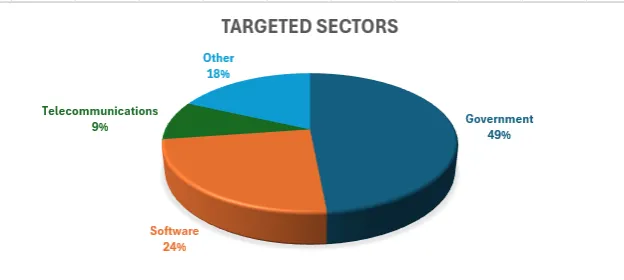

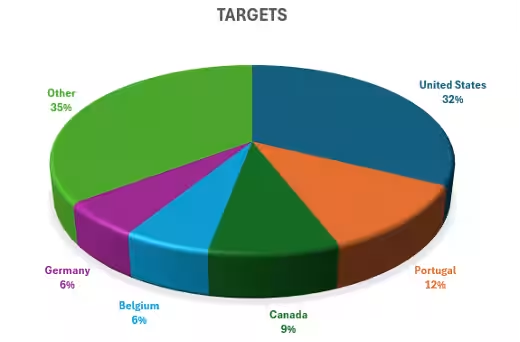

影響を受ける業界

調査結果によると、主な攻撃対象とされた業界は政府機関(49%)、ソフトウェア業界(24%)、電気通信業界(9%)と多岐にわたります。特に、オンプレミスでSharePointを運用している組織が大きく影響を受けています。前述の攻撃キャンペーンは、企業の機密データや重要システムへの侵入を狙った攻撃が増加していることを示しています。

推奨される対策

この脆弱性に対処するための推奨事項は以下の通りです。

1. マルウェア対策スキャンインターフェース(AMSI)を有効にする。

2. SharePoint ServerのASP.NETマシンキーを定期的にローテーションする。

3. チェック・ポイントのHarmony Endpointを適用し、ポストエクスプロイト活動を防止する。

4. インターネットからのSharePoint ServerへのアクセスをPrivate Accessツールで制限する。

5. QRISパッケージを更新し、SharePointのトラフィック検査を実施する。

6. 疑わしい活動があった場合は、Check Point Incident Responseまで相談する。

今後もこの脆弱性に関連する情報は随時更新されるため、企業は最新の脅威情報に基づいて迅速に対応する必要があります。これにより、攻撃から身を守るための準備を整えることができます。

チェック・ポイント・リサーチとは

チェック・ポイント・リサーチは、サイバー脅威インテリジェンスの提供に特化した部門です。彼らは毎日変わりゆくサイバー攻撃の状況を監視し、顧客へのしっかりとした保護策を講じています。100人以上が在籍し、複数の機関と連携しながら、最新の情報を提供しています。彼らの取り組みで、多くの企業にとっての安全性向上に寄与しています。

この脆弱性の悪用を防ぎ、情報漏洩のリスクを軽減するためには、組織全体で意識の向上と対策の実施が必須です。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。