Microsoftのゼロデイ脆弱性を狙ったスパイ活動が発覚!チェック・ポイントが報告

Microsoftの脆弱性を悪用したスパイ活動

2023年3月、チェック・ポイント・リサーチ(CPR)は、トルコの有力な防衛機関に対して行われたサイバー攻撃の試みを発見しました。この攻撃では、MicrosoftのWindowsに存在する未知の脆弱性CVE-2025-33053が悪用され、特に中東およびアフリカ地域における特定の標的を狙っていました。

調査の経緯

チェック・ポイントの脅威インテリジェンス部門がこの情報を公表したことで、Microsoftは2025年6月10日の定例アップデート(パッチチューズデー)で速やかにパッチをリリースしました。この脆弱性は、特定の一部の脅威グループ「Stealth Falcon」によるものであることが明らかになっています。Stealth Falconは少なくとも2012年から活動を続け、主に政治的な組織を標的にしたサイバー攻撃を行ってきました。

攻撃の手法

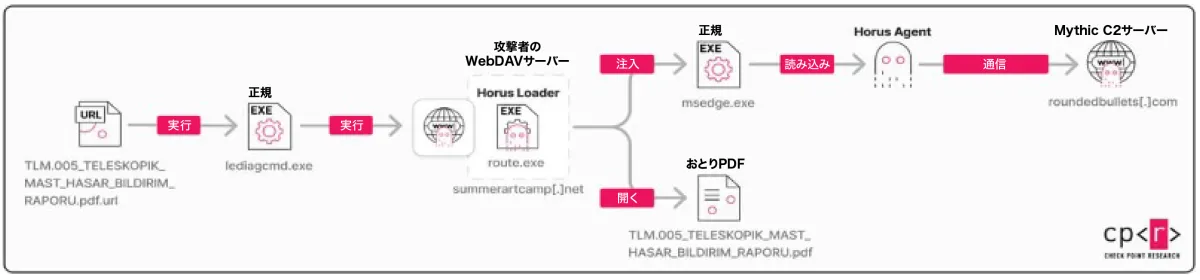

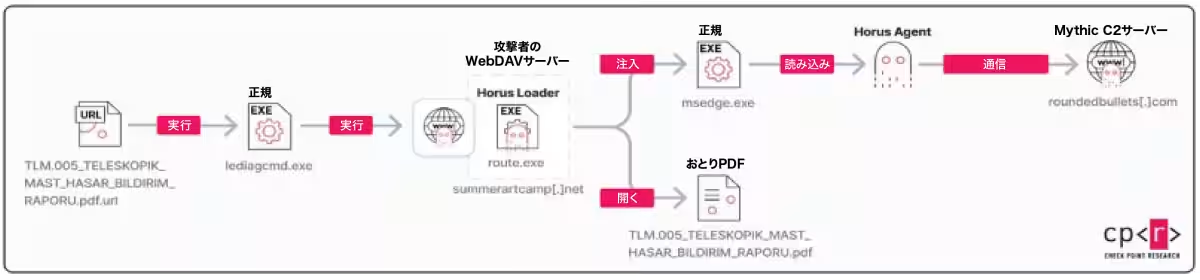

具体的な攻撃の流れとしては、攻撃者が管理するWebDAVサーバーから、マルウェアを仕込んだ偽のインターネットショートカットファイル(.urlファイル)が配信されます。このファイルを開くことで、正規のWindowsツールを悪用し、悪意のあるコードがバックグラウンドで実行されます。これにより、攻撃者は検知を回避しながら、選ばれたターゲットに対して精密なスパイ活動を展開しました。

CPRの調査によれば、攻撃の最初の段階では、Stealth Falconが使用してきた手法が用いられ、フィッシングメールを介して配信された可能性が高いとされています。そして、使用された.malwareは「Horus Agent」と呼ばれるカスタマイズされたインプラントで、正規のオープンソースのコマンド&コントロール(C2)フレームワークであるMythicを用いて開発されました。

Horus Loaderの役割

攻撃の第二段階において、Horus Loaderと呼ばれる多段階ローダーが登場します。このローダーは感染の痕跡を消し去る設計がなされており、攻撃が行われていることを気づかれないようにする機能を持っています。攻撃者は、Horus Loaderを通じて悪意のあるペイロードを静かに展開し、目立たない形で情報を収集することが可能になりました。

標的のプロファイル

Stealth Falconのターゲットは、軍事や防衛に関連する高価な情報を持つ組織に集中し、ヶ月における国家機関や重要インフラへの攻撃が際立っています。このような高レベルの脅威が継続して存在する中、CPRはWebDAVおよびWindowsのコアAPIの流れを巧みに利用したことを指摘しています。

結論と防御策

このように、Stealth Falconは進化を続けており、ゼロデイエクスプロイトと正規ツールを組み合わせた攻撃キャンペーンが重大な脅威となっています。防衛機関や関連する組織は、このような標的型攻撃に対処するために、プロアクティブな脅威検知とシステム動作の可視化、リアルタイムの保護が必要です。CPRは、チェック・ポイントの製品を用いた脅威の防御策を確立し、新たな技術の開発を進めています。

この脅威に対抗するためにも、チーム内において無害に見えるファイルに注意し、関連する通信を監視することが推奨されます。今後もStealth Falconの動向に目を光らせつつ、セキュリティの強化を図っていく必要があります。

会社情報

- 会社名

- チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 住所

- 東京都港区虎ノ門1-2-8虎ノ門琴平タワー25F

- 電話番号

- 03-6205-8340

トピックス(IT)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。